Продвигать и удерживать площадку в топе выдачи стоит огромных усилий. Постоянный контроль за соблюдением требований поисковиков, анализ конкурентов и поведенческих факторов. Именно о последних мы поговорим в этой статье. Дмитрий Бездетный (WRSEO) поделился информацией о том, как конкуренты, используя негативные поведенческие факторы, манипулируют поисковой выдачей и могут убить ваш проект.

Существует множество типов негативных поведенческих факторов. Из них можно выделить 4 основных:

- Влияние напрямую. На ваш сайт льют заходы — это директ трафик, сессия которого длится до 10 секунд;

- Влияние по ключам. Кликают на вас по запросу, заходят на ваш сайт на 10 секунд, вернулись в поиск, кликнули на какой-то один из своих сайтов и остались там. В результате у вашего сайта CTR сниппета идет в минус, у конкурента — в плюс. 100 подобных сессий в день могут за пару-тройку суток завалить средний проект с трафиком от 10 до 30 тысяч юзеров в месяц;

- Влияние по ссылкам. Переходят по линку и нажимают назад в браузере;

- Скликивание контекста — это не совсем поведенческий фактор, но тоже очень больно.

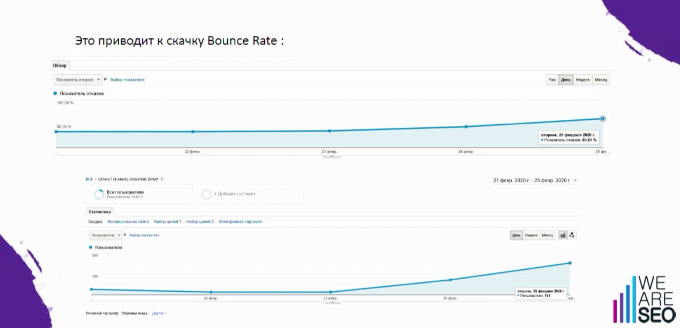

С основными типами разобрались, но как на практике понять, что ваш проект атаковали. Разберем на примере нашей площадки. Ориентируемся на Bounce Rate — процент посещений сайта, во время которых было просмотрено не более одной страницы, то есть когда посетитель покинул сайт со «страницы входа» (целевой страницы). 23 февраля у нашего проекта он был около 30 — нормальный средний показатель по нише. Потом мы видим, что за 2 дня Bounce Rate вырос до 60. Смотрим в прямые заходы и выясняется, что количество юзеров за 2 дня увеличилось с 30 до 150. Понимаем, что скорее всего нас валят.

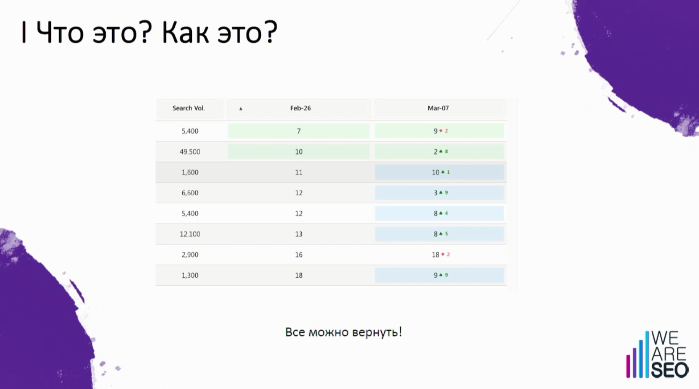

Если проанализировать поисковые запросы, то 25 февраля был пик, а 26 мы уже просели, причем упали не только высокочастотные, но и среднечастотные с низкочастотными. Это срабатывает буквально за 3 дня.

Однако, не все так плохо. 7 марта мы уже вернулись в топ-2. Объясню почему: прямыми заходами валили еще двоих конкурентов, которые не применяли чек-лист нашей команды. Они не защищались и их продолжали валить. В итоге: наш проект защитился и вышел на позиции гораздо выше, чем были изначально, а конкуренты скатились глубоко вниз.

Заранее защититься от умных ребят практически невозможно

Как это обычно происходит? Начинают атаку на сайт. Ответственная команда замечает это по дропу позиций, но прошло уже дней 5. Ведь аналитика дает данные с задержкой. Команда сайта начинает действовать. Проходит еще 2 недели. Считаем поведенческие факторы за месяц и, вуаля, сильно просели. Можно легко вылететь за топ-100. После такого полета очень сложно восстановить позиции ссылками или другими известными методами. Придется ждать до 7 месяцев обновления базы Google. Если за это время вы защититесь, улучшите органический own-page и поведенческие, то есть низкий шанс вернуться. Чем раньше вы начнете защищаться, тем выше шанс восстановить позиции.

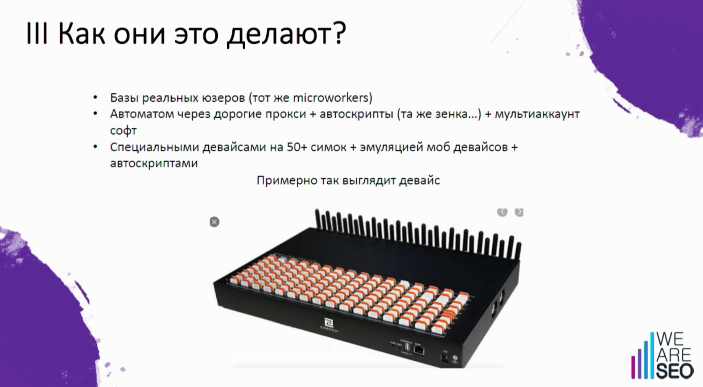

Как они это делают?

Существуют огромные базы реальных юзеров, где людям платят за определенные действия. Получаем своеобразную армию. Это самый рабочий и дорогой метод. Существует еще один способ. Валить проект автоматически через дорогие 3G прокси + автоскрипты. Также подключают мультиаккаунт, чтобы с одного компьютера регистрироваться на 300 учетных записей. Существуют специальные девайсы, в которые вставляют 50 симкарт и эмулируют работу мобильных гаджетов. Они подключаются по usb к вашему компьютеру и с каждой симкарты отображают реальный мобильный браузер.

Неужели нет защиты?

В ситуации, когда валят месяц и вы уже сильно просели, скорее всего никак не поможешь. Как вариант, можно переносить людей на новый бренд. Звонить и отправлять письма клиентам с уведомлением о том, что у вас новая площадка, или переклеить старый сайт на новый. Однако, какой от этого толк, если новый проект тоже будут валить.

Варианты защиты

Можно защищаться от последующих атак по принципу машинного обучения. То есть, использовать опыт предыдущих выборок данных. Завалили сайт, мы поняли, кто и как, закрылись ㅡ профит. В этом случае вы защититесь от определенных выборок трафика. Некоторые обращаются к специалистам с большим опытом, у которых собраны базы спам-листов. Как вариант, можно купить подобные базы. И последнее — крутить в плюс реальным юзерам. Когда, условно, палку выгнули в одну сторону и ваш Bounce Rate стал 70%. Крутим в плюс и возвращаем на 50%. Это работает лучше всего. По-другому почти никак.

Первая помощь

Как только вы заметили характерные для атаки изменения Bounce Rate, действуем быстро:

1. Устанавливаем CloudFlare. Активируем в настройках функцию Argo. Она сравнивает существующие в сети аккаунты CloudFlare на предмет забаненных сайтов и банит найденные совпадения. По факту, вы частично используете спам-листы тех сайтов, которые пользуются CloudFlare’ом.

2. Ставим Hotjar и собираем в нем сессии до 10 секунд. Создаем Excel-документ и вносим туда подозрительных юзеров, подсети, страны, браузеры, разрядности системы и разрешения экрана. В таблице можно наглядно увидеть статистику сессий каждого пользователя, палевные браузеры и неестественные разрешения экрана.

3. Закрываемся по IP. Если у вас площадка под определенное гео, например США, то смело обрезайте трафик из России, Казахстана или Эстонии. Можно ориентироваться по классу IP — рубим С-класс. Проявите смекалку. Детализируйте информацию по городу, области, штату, версии браузера, разрядности системы, обратному ДНС или интернет-сервису провайдера (ISP) и мобильному оператору.

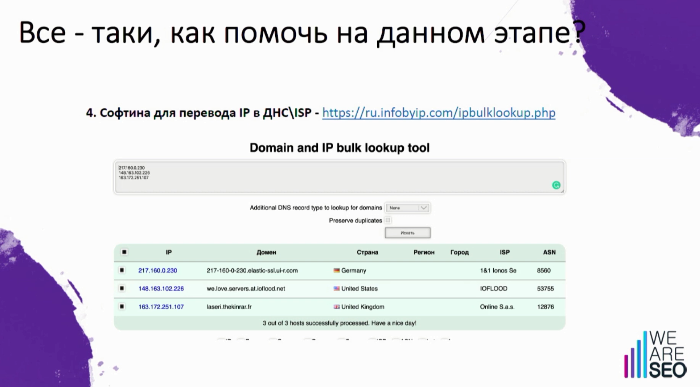

Используйте софт, с помощью которого вы можете перевести IP в ДНС\ISP интернет сервис-провайдера. Вводите IP и программа выдает вам домен. Ищем графу ISP, как правило, это название компании, которая предоставляет услуги прокси или VPN. Выявляем все подозрительные IP, проверяем на ISP и идем далее.

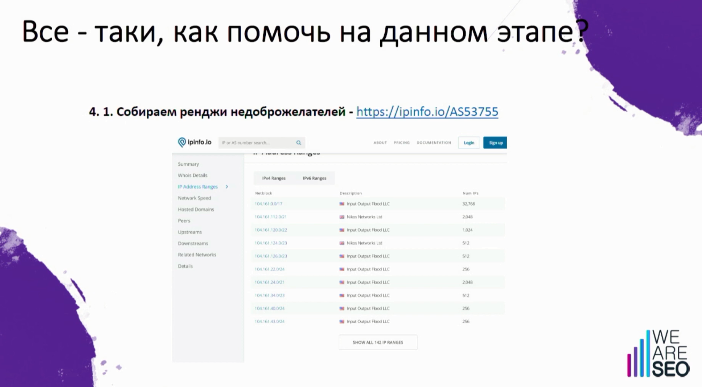

Теперь нужно все ренджи ISP закрыть. Собрать их можно с помощью сервиса на скриншоте.

4. Если в определенной стране или выборке по оператору мало клиентов, закрывайте регион на JS проверку с помощью CloudFlare. Ее не проходят боты. Если подобное не помогло, ставьте капчу. В крайнем случае, можно закрыть всю страну или ее отдельную область, ориентируясь по ISP.

5. Регулярно проверяйте свой лог файл с подозрительных IP. С помощью этого можно собрать огромное количество информации: разрядность системы, тип браузера или другие данные User Agenta. Например, версия Хрома 6.0 не может быть 128 бит. С помощью таких несостыковок легко вычислить спам.

С помощью чек-листа можно определять целые паттерны действий и вовремя закрываться от атак конкурентов. Если атака идет в течение месяца, то у ваших недоброжелателей скоро закончатся vpn или прокси и вы защититесь на 80%.

На десерт

Что бы хотелось добавить: Google Analytics дает данные с задержкой в 2-3 дня, лучше анализировать сессии до 10 секунд по Hotjar ежедневно вечером или рано утром. Ленивым можно установить CloudFlare. Он будет сигналить вам на почту о подозрительных скачках трафика в этот же день с включенным Argo.

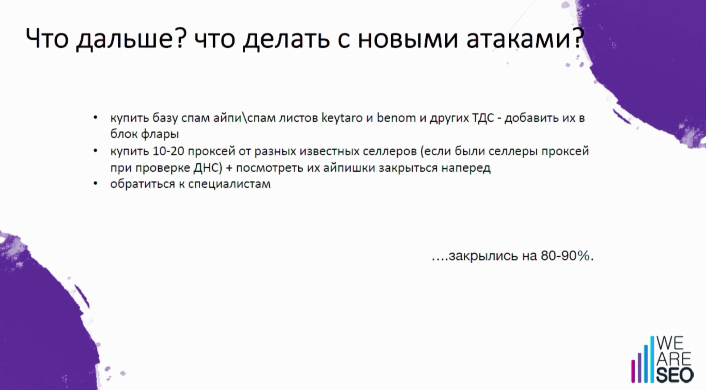

Что делать с новыми атаками?

Как уже упоминалось выше можно купить спам-базу. Как вариант, покупаем 10-20 проксей, проверяем их ренджи и закрываемся от подозрительных. Конечно, оптимальный вариант — обратиться к опытным ребятам.

Если видим, что Bounce трафик идет по внешней ссылке, читаем отличным материал по ссылке ниже. Это хороший чек-лист, благодаря которому можно блокировать трафик с определенных рефералов, только чтобы он работал, вводить их нужно без www\http\https.

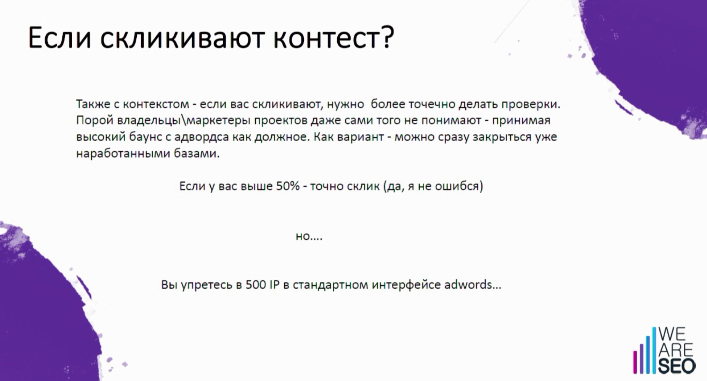

Защита от скликивания контекста

Часто владельцы сайтов или маркетологи принимают высокий Bounce Rate, как должное. Если у вас показатель выше 50% на контексте — это 100% скликивание. Проще всего, закрыться наработанными или купленными спам-базами. Однако, вы быстро упретесь в диапазон 500 ip, который допускает стандартный интерфейс Adwords. Защищаемся до первого лимита. Далее уже вопрос профита. Лучше обратиться к специалистам. В случае больших бюджетов, сразу к нескольким командам. Есть ребята, которые тратят по $20 в месяц на контекст в Adwords, а у них скликивание до 70%.

Вывод

В случае, если идет атака и вы уже просели, выполняйте чек-лист или крутите в плюс. Реагировать лучше моментально. Не успеете за месяц, заводите новый сайт. Потерянные позиции уже не вернете. Если еще не валили — поставьте CloudFlare и Hotjar. Они помогут оперативно закрыться. Простой в 3 недели может сформировать точку невозврата, если вы не крутите в плюс. Площадки, не входящие в топ-10 очень редко атакуют. Продвигайте площадку и готовьтесь к самому интересному.

Больше годных статей в наших Телеграм-каналах: основной канал, e-commerce, гемблинг, адалт и дейтинг, беттинг, финансы и классический манимейкинг.

Полную видеоверсию доклада вы можете посмотреть по ссылке https://www.youtube.com/watch?v=TNZX52bH6ww&t=1071s